Boleh lah di sher,,, meskipun sebagai penduduk asli Sultra,, sya jg blom pernah pergi

Hahahabaha

Nih Link nya:

http://www.sultranews.com/2013/09/labengki-rasa-raja-ampat-dari-tenggara.html?m=1

Minggu, 30 November 2014

CurCol dikit Guys

Hay Guys,,, Sya mau membagi cerita selama sya tinggal dan mengikuti study Magister saya di kota yg di sebut daerah yang istimewa ini " JOGJAKARTA".

Jogja ini emng kota yg sangat istimewah lah,,entah tmpat* yg istimewa sampai penduduknya pun istimewA,,,cara merka menghargai org tuh,, istimewa banget lah,, disamping sya mecari ilmu formal disini sya jg bnyak belajar dr org dsni bgmn cara kt hidup bermasyarakat. Orgnya yg sopan dan tutur katanya yg halus,,, itu sya cman dpatkan di kota ini.

Tmpat wisata di jogja,,,

Dsni tmpat wisatanya gak kalah kok dgan di daerah* lain yg ada di seluruh penjuru indonesia ini,,, sya sdh mengnjungi beberapa tmpat wisata yg ada di jogja ini,, semua keren keren,,,,,, keren banget malahan guys!!! Gak nyesel deh saya memilih jogja sebagai tmpat study sya,,,

Di jogja ini,,,, saya mendapatkan ilmu... dapat jga travelingnya guys.

Jogja ini emng kota yg sangat istimewah lah,,entah tmpat* yg istimewa sampai penduduknya pun istimewA,,,cara merka menghargai org tuh,, istimewa banget lah,, disamping sya mecari ilmu formal disini sya jg bnyak belajar dr org dsni bgmn cara kt hidup bermasyarakat. Orgnya yg sopan dan tutur katanya yg halus,,, itu sya cman dpatkan di kota ini.

Tmpat wisata di jogja,,,

Dsni tmpat wisatanya gak kalah kok dgan di daerah* lain yg ada di seluruh penjuru indonesia ini,,, sya sdh mengnjungi beberapa tmpat wisata yg ada di jogja ini,, semua keren keren,,,,,, keren banget malahan guys!!! Gak nyesel deh saya memilih jogja sebagai tmpat study sya,,,

Di jogja ini,,,, saya mendapatkan ilmu... dapat jga travelingnya guys.

Sabtu, 05 Juli 2014

Comparasi Methode Digital Forensic Framework

Defenisi Framework

Framework (Kerangka kerja) adalah suatu struktur konseptual dasar yang digunakan untuk memecahkan atau menangani suatu masalah kompleks. Istilah ini sering digunakan antara lain dalam bidang perangkat lunak untuk menggambarkan suatu desain sistem perangkat lunak yang dapat digunakan kembali, serta dalam bidang manajemen untuk menggambarkan suatu konsep yang memungkinkan penanganan berbagai jenis atau entitas bisnis secara homogen.

Menurut Wikipedia :

“The Digital Forensics Framework (DFF) is both a digital investigation tool and a development platform. The framework is used by system administrators, law enforcement examiners, digital forensics researchers and students, and security professionals world-wide. Written in Python and C++, it exclusively uses Open Source technologies. DFF combines an intuitive user interface with a modular and cross-platform architecture”. (sumber : http://wiki.digital-forensic.org/index.php/Main_Page)

Metode Framework mempunyai bagian-bagian dalam investigasi, diantaranya adalah perbandingan 2 (dua) Model Digital Forensic Framework, yaitu :

1. Systematic Digital Investigasi Forensik Model (SRDFIM)

2. Smartphone Proses Investigasi Forensik Model (SPFIPM)

Perbandingan Model Digital Forensic Framework

Framework (Kerangka kerja) adalah suatu struktur konseptual dasar yang digunakan untuk memecahkan atau menangani suatu masalah kompleks. Istilah ini sering digunakan antara lain dalam bidang perangkat lunak untuk menggambarkan suatu desain sistem perangkat lunak yang dapat digunakan kembali, serta dalam bidang manajemen untuk menggambarkan suatu konsep yang memungkinkan penanganan berbagai jenis atau entitas bisnis secara homogen.

Menurut Wikipedia :

“The Digital Forensics Framework (DFF) is both a digital investigation tool and a development platform. The framework is used by system administrators, law enforcement examiners, digital forensics researchers and students, and security professionals world-wide. Written in Python and C++, it exclusively uses Open Source technologies. DFF combines an intuitive user interface with a modular and cross-platform architecture”. (sumber : http://wiki.digital-forensic.org/index.php/Main_Page)

Metode Framework mempunyai bagian-bagian dalam investigasi, diantaranya adalah perbandingan 2 (dua) Model Digital Forensic Framework, yaitu :

1. Systematic Digital Investigasi Forensik Model (SRDFIM)

2. Smartphone Proses Investigasi Forensik Model (SPFIPM)

Perbandingan Model Digital Forensic Framework

Penjelasan :

1. Systematic Digital Investigasi Forensik Model (SRDFIM)

Phase 1 – Preparation

Tahap persiapan : surat perintah penggeledahan, dukungan dari manajemen, otorisasi yang diperlukan dll sebelum melanjutkan ke TKP, pemahaman tentang sifat dari kejahatan, menyiapkan mengumpulkan bahan untuk pengepakan sumber bukti dll.

Phase 2 - Securing the Scene

Mengamankan TKP dari akses yang tidak sah dan melestarikan bukti dari yang terkontaminasi. Memastikan keselamatan semua orang di adegan dan melindungi integritas dari semua bukti dan kualitas bukti.

Phase 3 - Survey and Recognition

Mengevaluasi kejadian, mengidentifikasi potensi sumber bukti dan merumuskan rencana pencarian yang sesuai. Rencana awal untuk mengumpulkan dan menganalisis bukti harus dikembangkan pada akhir survei dan tahap pengakuan.

Phase 4 - Documenting the Scene

Dokumentasi yang tepat dari TKP dengan memotret, membuat sketsa dan pemetaan TKP, mengklasifikasikan korban, tersangka, pengamat, saksi, selain membantu personil dll dan merekam mereka pada saat masuk lokasi.

Phase 5 - Communication Shielding

Langkah ini terjadi sebelum pengumpulan bukti, semua komunikasi pilihan perangkat harus diblokir. Jika perangkat tampaknya dalam keadaan off, beberapa fitur komunikasi seperti nirkabel atau Bluetooth dapat diaktifkan dan untuk mengisolasi dengan menonaktifkan semua kemampuan komunikasi.

Phase 6 - Evidence Collection

Pengumpulan bukti dari perangkat digital atau mobile merupakan langkah penting dan diperlukan tepat prosedur atau pedoman untuk membuat mereka bekerja.

Koleksi bukti digital perangkat ke dalam dua kategori :

Phase 7 : Preservation

Tahap ini meliputi kemasan, transportasi dan penyimpanan. Prosedur yang tepat harus diikuti dan didokumentasikan untuk memastikan bahwa bukti elektronik dikumpulkan tidak diubah atau hancur. Perangkat dan aksesori harus dimasukkan ke dalam amplop dan disegel sebelum menempatkannya di kantong bukti dan harus diberi label dengan benar. Bukti harus disimpan di tempat yang aman dan harus dilindungi dari radiasi elektromagnetik, debu, panas dan kelembaban. Orang yang tidak berhak harus tidak memiliki akses ke tempat penyimpanan.

Phase 8 : Examination

Tahap ini melibatkan memeriksa isi dari bukti yang dikumpulkan oleh spesialis forensik dan penggalian informasi, sesuai jumlah bukti back-up harus dibuat sebelum melanjutkan pemeriksaan, untuk membuat bukti terlihat, sambil menjelaskan orisinalitas dan signifikansi. Menemukan bukti untuk sistem gangguan, data hiding atau menghapus utilitas, sistem modifikasi yang tidak sah dll juga harus dilakukan. Mencari data secara menyeluruh untuk memulihkan password, menemukan file tersembunyi yang tidak biasa atau direktori, berkas penyuluhan dan ketidaksesuaian tanda tangan dll. Hal ini diperlukan untuk membuktikan bahwa bukti belum diubah setelah dimiliki oleh forensik spesialis dan karenanya hashing teknik seperti md5 harus digunakan untuk matematika otentikasi data.

Phase 9 : Analysis

Langkah ini merupakan kajian teknis yang dilakukan oleh tim investigasi atas dasar hasil pemeriksaan bukti. Mengidentifikasi hubungan antara fragmen data, menganalisis data tersembunyi, menentukan pentingnya informasi yang diperoleh dari tahap pemeriksaan, merekonstruksi data event, berdasarkan data diekstraksi dan tiba di kesimpulan yang tepat, proses ekstraksi dan analisis.

Phase 10 : Presentation

Tahap ini, harus mengkonfirmasi atau membuang tuduhan mengenai kejahatan tertentu atau insiden yang mencurigakan. Presentasi hasil analisis dari berbagai audiens, dijelaskan dalam terminologi awam, laporan salinan bukti digital, perangkat terlihat di, rantai dokumen, cetakan dan foto-foto berbagai barang bukti dll juga harus disampaikan.

Phase 11 - Result & Review

Tahap akhir dalam model adalah tahap ulasan, meninjau semua langkah-langkah dalam penyelidikan dan mengidentifikasi bidang perbaikan, pengumpulan, pemeriksaan dan analisis bukti dalam penyelidikan, gambaran insiden atau kejahatan.

2. Smartphone Proses Investigasi Forensik Model (SPFIPM)

Phase 1 - Preparation

Tahap persiapan : peralatan yang diperlukan untuk standar portabel, pemahaman tentang sifat dari kejahatan, pelatihan , pengetahuan dan pengalaman personil.

Phase 2 - Securing the Scene

Mencegah kontaminasi dan bukti korupsi dan keamanan TKP dari akses yang tidak sah, untuk melindungi integritas semua bukti, keselamatan semua orang di tempat kejadian dan bertanggung jawab untuk mengontrol adegan.

Phase 3 - Documenting the Scene

Dokumentasi foto-foto, sketsa, TKP memetakan semua dan mencatat semua data di TKP dan didokumentasikan.

Phase 4 - PDA Mode

Phase 5 - Communication Shielding

Komunikasi Perisai menekankan untuk memblokir pilihan komunikasi dan dipastikan tidak ada yang timpa informasi pada perangkat dan untuk mengisolasi dengan menonaktifkan semua kemampuan komunikasi.

Phase 6 - Volatile Evidence Collection

Bukti Volatile yang lagi rentan terhadap kerusakan sebagai state perangkat dan isi memori dapat berubah.

Phase 7 - Non-volatile Evidence Collection

Bukti yang diambil dari perangkat penyimpanan eksternal seperti kartu MMC, kompak Flash (CF) kartu, memori stick, digital aman (SD) card, USB memory stick dll. Jika perangkat telah terintegrasi fitur telepon, perolehan informasi kartu sim terjadi pada tahap ini.

Phase 8 - Off-Set

Smartphone dengan keunggulan komputasi awan untuk menyimpan data pribadi online mereka untuk menyeberangi batas penyimpanan mobile dan akses data dari mana saja kapan saja dari setiap perangkat.

Phase 9 - Cell Site Analysis

Analisis situs sel dapat menentukan posisi tertentu, atau posisi di mana ponsel itu setiap kali panggilan dibuat, SMS atau download atau diterima, baik secara real time atau Historis, pembacaan kekuatan sinyal ponsel yang diambil dari berbagai lokasi.

Phase 10 - Preservation

Untuk menjamin keamanan bukti berkumpul kemasan , transportasi dan penyimpanan, identifikasi dan pelabelan dilakukan sebelum kemasan.

Phase 11 - Examination

Penyaringan data, validasi, dan pencocokan pola pencarian untuk kata kunci tertentu dengan sifat dari kejahatan atau insiden yang mencurigakan, data informasi Agenda pribadi, pesan teks, pesan suara, dokumen dan email adalah beberapa sumber umum bukti, yang harus diperiksa secara detail.

Phase 12 - Analysis

Mengidentifikasi hubungan antara fragmen data, menganalisis data tersembunyi, merekonstruksi data, analisis data tersembunyi, analisis aplikasi dan analisis file berdasarkan data diekstraksi hasil tahap pemeriksaan sebelumnya bukti.

Phase 13 - Presentation

Presentasi hasil analisis dari berbagai audiens, dijelaskan dalam terminologi awam, laporan salinan bukti digital, perangkat terlihat di, rantai dokumen, cetakan dan foto-foto berbagai barang bukti dll juga harus disampaikan.

Phase 14 - Review

Review lengkap dari semua langkah selama penyelidikan dan identifikasi bidang perbaikan adalah Ulasan akhir Forensik Proses Windows Mobile Model.

Kesimpulan:

Berdasarkan tabel perbandingan di atas bahwa kedua model framework mempunyai persamaan phase dan beberapa perbedaan phase. Proses tahapan di dalam melakukan investigasi, identifikasi, penanganan dan pemanfaatan serta pelaporan terhada :p barang bukti yang ditemukan sehingga dapat menceritakan dengan cukup jelas alur terjadinya sebuah kasus kriminal yang dapat disampaikan atau disajikan pada saat persidangan nanti sehingga dapat membantu hakim atau juri pada persidangan untuk pengambilan keputusan.

1. Systematic Digital Investigasi Forensik Model (SRDFIM)

Phase 1 – Preparation

Tahap persiapan : surat perintah penggeledahan, dukungan dari manajemen, otorisasi yang diperlukan dll sebelum melanjutkan ke TKP, pemahaman tentang sifat dari kejahatan, menyiapkan mengumpulkan bahan untuk pengepakan sumber bukti dll.

Phase 2 - Securing the Scene

Mengamankan TKP dari akses yang tidak sah dan melestarikan bukti dari yang terkontaminasi. Memastikan keselamatan semua orang di adegan dan melindungi integritas dari semua bukti dan kualitas bukti.

Phase 3 - Survey and Recognition

Mengevaluasi kejadian, mengidentifikasi potensi sumber bukti dan merumuskan rencana pencarian yang sesuai. Rencana awal untuk mengumpulkan dan menganalisis bukti harus dikembangkan pada akhir survei dan tahap pengakuan.

Phase 4 - Documenting the Scene

Dokumentasi yang tepat dari TKP dengan memotret, membuat sketsa dan pemetaan TKP, mengklasifikasikan korban, tersangka, pengamat, saksi, selain membantu personil dll dan merekam mereka pada saat masuk lokasi.

Phase 5 - Communication Shielding

Langkah ini terjadi sebelum pengumpulan bukti, semua komunikasi pilihan perangkat harus diblokir. Jika perangkat tampaknya dalam keadaan off, beberapa fitur komunikasi seperti nirkabel atau Bluetooth dapat diaktifkan dan untuk mengisolasi dengan menonaktifkan semua kemampuan komunikasi.

Phase 6 - Evidence Collection

Pengumpulan bukti dari perangkat digital atau mobile merupakan langkah penting dan diperlukan tepat prosedur atau pedoman untuk membuat mereka bekerja.

Koleksi bukti digital perangkat ke dalam dua kategori :

- Volatile Evidence Collection : Mayoritas bukti yang melibatkan perangkat mobile akan volatile alam, yang hadir dalam ROM. Mengumpulkan bukti volatil menyajikan masalah sebagai isi state perangkat dan memori mungkin berubah. Jika perangkat kehabisan daya baterai, seluruh informasi akan segera hilang.

- Non-volatile Evidence Collection : pengumpulan bukti-bukti dari media penyimpanan eksternal yang didukung oleh perangkat ini, seperti kartu MMC, compact flash (CF) kartu, memori stick, digital (SD) card aman, USB memori stick dll Bukti dari komputer, yang akan disinkronkan dengan perangkat tersebut, harus dikumpulkan.

Phase 7 : Preservation

Tahap ini meliputi kemasan, transportasi dan penyimpanan. Prosedur yang tepat harus diikuti dan didokumentasikan untuk memastikan bahwa bukti elektronik dikumpulkan tidak diubah atau hancur. Perangkat dan aksesori harus dimasukkan ke dalam amplop dan disegel sebelum menempatkannya di kantong bukti dan harus diberi label dengan benar. Bukti harus disimpan di tempat yang aman dan harus dilindungi dari radiasi elektromagnetik, debu, panas dan kelembaban. Orang yang tidak berhak harus tidak memiliki akses ke tempat penyimpanan.

Phase 8 : Examination

Tahap ini melibatkan memeriksa isi dari bukti yang dikumpulkan oleh spesialis forensik dan penggalian informasi, sesuai jumlah bukti back-up harus dibuat sebelum melanjutkan pemeriksaan, untuk membuat bukti terlihat, sambil menjelaskan orisinalitas dan signifikansi. Menemukan bukti untuk sistem gangguan, data hiding atau menghapus utilitas, sistem modifikasi yang tidak sah dll juga harus dilakukan. Mencari data secara menyeluruh untuk memulihkan password, menemukan file tersembunyi yang tidak biasa atau direktori, berkas penyuluhan dan ketidaksesuaian tanda tangan dll. Hal ini diperlukan untuk membuktikan bahwa bukti belum diubah setelah dimiliki oleh forensik spesialis dan karenanya hashing teknik seperti md5 harus digunakan untuk matematika otentikasi data.

Phase 9 : Analysis

Langkah ini merupakan kajian teknis yang dilakukan oleh tim investigasi atas dasar hasil pemeriksaan bukti. Mengidentifikasi hubungan antara fragmen data, menganalisis data tersembunyi, menentukan pentingnya informasi yang diperoleh dari tahap pemeriksaan, merekonstruksi data event, berdasarkan data diekstraksi dan tiba di kesimpulan yang tepat, proses ekstraksi dan analisis.

Phase 10 : Presentation

Tahap ini, harus mengkonfirmasi atau membuang tuduhan mengenai kejahatan tertentu atau insiden yang mencurigakan. Presentasi hasil analisis dari berbagai audiens, dijelaskan dalam terminologi awam, laporan salinan bukti digital, perangkat terlihat di, rantai dokumen, cetakan dan foto-foto berbagai barang bukti dll juga harus disampaikan.

Phase 11 - Result & Review

Tahap akhir dalam model adalah tahap ulasan, meninjau semua langkah-langkah dalam penyelidikan dan mengidentifikasi bidang perbaikan, pengumpulan, pemeriksaan dan analisis bukti dalam penyelidikan, gambaran insiden atau kejahatan.

2. Smartphone Proses Investigasi Forensik Model (SPFIPM)

Phase 1 - Preparation

Tahap persiapan : peralatan yang diperlukan untuk standar portabel, pemahaman tentang sifat dari kejahatan, pelatihan , pengetahuan dan pengalaman personil.

Phase 2 - Securing the Scene

Mencegah kontaminasi dan bukti korupsi dan keamanan TKP dari akses yang tidak sah, untuk melindungi integritas semua bukti, keselamatan semua orang di tempat kejadian dan bertanggung jawab untuk mengontrol adegan.

Phase 3 - Documenting the Scene

Dokumentasi foto-foto, sketsa, TKP memetakan semua dan mencatat semua data di TKP dan didokumentasikan.

Phase 4 - PDA Mode

- Active Mode : Bila perangkat sedang berjalan / bekerja, itu adalah dalam mode aktif atau On modus.

- Inactive Mode : Bila perangkat dimatikan, dalam mode aktif atau Tidak aktif.

Phase 5 - Communication Shielding

Komunikasi Perisai menekankan untuk memblokir pilihan komunikasi dan dipastikan tidak ada yang timpa informasi pada perangkat dan untuk mengisolasi dengan menonaktifkan semua kemampuan komunikasi.

Phase 6 - Volatile Evidence Collection

Bukti Volatile yang lagi rentan terhadap kerusakan sebagai state perangkat dan isi memori dapat berubah.

Phase 7 - Non-volatile Evidence Collection

Bukti yang diambil dari perangkat penyimpanan eksternal seperti kartu MMC, kompak Flash (CF) kartu, memori stick, digital aman (SD) card, USB memory stick dll. Jika perangkat telah terintegrasi fitur telepon, perolehan informasi kartu sim terjadi pada tahap ini.

Phase 8 - Off-Set

Smartphone dengan keunggulan komputasi awan untuk menyimpan data pribadi online mereka untuk menyeberangi batas penyimpanan mobile dan akses data dari mana saja kapan saja dari setiap perangkat.

Phase 9 - Cell Site Analysis

Analisis situs sel dapat menentukan posisi tertentu, atau posisi di mana ponsel itu setiap kali panggilan dibuat, SMS atau download atau diterima, baik secara real time atau Historis, pembacaan kekuatan sinyal ponsel yang diambil dari berbagai lokasi.

Phase 10 - Preservation

Untuk menjamin keamanan bukti berkumpul kemasan , transportasi dan penyimpanan, identifikasi dan pelabelan dilakukan sebelum kemasan.

Phase 11 - Examination

Penyaringan data, validasi, dan pencocokan pola pencarian untuk kata kunci tertentu dengan sifat dari kejahatan atau insiden yang mencurigakan, data informasi Agenda pribadi, pesan teks, pesan suara, dokumen dan email adalah beberapa sumber umum bukti, yang harus diperiksa secara detail.

Phase 12 - Analysis

Mengidentifikasi hubungan antara fragmen data, menganalisis data tersembunyi, merekonstruksi data, analisis data tersembunyi, analisis aplikasi dan analisis file berdasarkan data diekstraksi hasil tahap pemeriksaan sebelumnya bukti.

Phase 13 - Presentation

Presentasi hasil analisis dari berbagai audiens, dijelaskan dalam terminologi awam, laporan salinan bukti digital, perangkat terlihat di, rantai dokumen, cetakan dan foto-foto berbagai barang bukti dll juga harus disampaikan.

Phase 14 - Review

Review lengkap dari semua langkah selama penyelidikan dan identifikasi bidang perbaikan adalah Ulasan akhir Forensik Proses Windows Mobile Model.

Kesimpulan:

Berdasarkan tabel perbandingan di atas bahwa kedua model framework mempunyai persamaan phase dan beberapa perbedaan phase. Proses tahapan di dalam melakukan investigasi, identifikasi, penanganan dan pemanfaatan serta pelaporan terhada :p barang bukti yang ditemukan sehingga dapat menceritakan dengan cukup jelas alur terjadinya sebuah kasus kriminal yang dapat disampaikan atau disajikan pada saat persidangan nanti sehingga dapat membantu hakim atau juri pada persidangan untuk pengambilan keputusan.

Referensi:

http://fdigitalnany.weebly.com/computer-crime

Jumat, 04 Juli 2014

Fungsi Nilai Hash

Fungsi hash sering juga disebut fungsi enkripsi satu arah, atau disebut juga message diggest. Fungsi hash digunakan untuk menjamin servis otentikasi dan integritas suatu pesan atau file. Suatu fungsi hash h memetakan bit-bit string dengan panjang sembarang ke sebuah string dengan panjang tertentu misal n. Dengan domain D dan range R maka: Proses hashing merupakan proses pemetaan suatu input string menjadi output disebut. Output dari fungsi hash disebut nilai hash atau hasil hash.

h : D → R dan |D| > |R|

Ide utama dari hash adalah bahwa suatu nilai hash berlaku sebagai representasi dari data secara sederhana (disebut juga message-diggest, imprint, digital finger-print) dari suatu input string, dan dapat digunakan hanya jika nilai hash tersebut dapat diidentifikasi secara unik dengan input string tersebut. Fungsi h adalah many-to-one, sehingga memungkinkan terjadinya pasangan input dengan output sama : collision. Secara umum fungsi hash harus memiliki 2 (dua) sifat dasar yaitu :

1. Kompresi (Compression), fungsi h memetakan suatu input x dgn panjang sembarang ke output y = h(x) dgn panjang tetap n;

2. Mudah dihitung (Easy Computation), dengan diberikan h dan sebuah input x, maka y mudah dihitung.

Fungsi hash diklasifikasikan dalam 2 kelas yaitu (menurut Menezes, Oorschot dan Vanstone, 1996):

1. MDCs (Manipulation Detection Codes).

2. Message Authentication Codes (MACs).

MDCs (Manipulation Detection Codes), atau juga disebut dengan istilah modification detecton codes atau message integrity codes (MICs) yang merupakan fungsi Hash tanpa kunci. Tujuannya adalah (informal) untuk memberikan suatu imej yang representatif (disebut nilai hash) pada suatu message. Pada kelas ini input darifungsi hash hanyalah pesan yang akan dikirim dan tidak membutuhkan input kunci rahasia. MDCs banyak digunakan untuk servis integritas data khususnya dalam aplikasi skema digital-signature. Pembagian kelas dari MDCs adalah:1. One Way hash Functions (OWHFs).2. Collision resistant hash Functions (CRHFs).Contoh algoritma hash untuk MDCs diantaranya adalah : MD2, MD4, MD5, RIPE-MD, Snefru, N-Hash, Secure Hash Algoritm-1 (SHA-1) yang merupakan OWHF sedangkan MASH-1 dan MASH-2 masuk kategori CRHF.

Message Authentication Codes (MACs) MACs adalah fungsi hash untuk otentikasi data dengan teknik simetrik. Algoritma MACs mengambil dua input yang secara fungsional berbeda, sebuah pesan (message) dan sebuah kunci rahasia (maka disebut “keyed hash function”), untuk

menghasilkan suatu output dengan ukuran yang tetap. Secara praktis

sulit menghasilkan nilai MAC yang sama tanpa pengetahuan tentang kunci

rahasia tersebut. MACs juga menyediakan servis integritas data. Contoh algoritma hash untuk aplikasi MACs adalah HMAC, MD5-MAC, MAA, Block-based MACs : CBC-MAC, RIPE-MAC, GOST; Stream-based MACs : SEAL; CRC-based MAC, dan lainnya. Pada prinsipnya MACs dapat dikonstruksi dari MDCs seperti contohnya algoritma MD5-MAC.

Kamis, 03 Juli 2014

Definisi - definisi Forensik

Ilmu forensik (biasa disingkat forensik) adalah sebuah penerapan dari berbagai ilmu pengetahuan untuk menjawab pertanyaan-pertanyaan yang penting untuk sebuah sistem hukum yang mana hal ini mungkin terkait dengan tindak pidana. Namun disamping keterkaitannya dengan sistem hukum, forensik umumnya lebih meliputi sesuatu atau metode-metode yang bersifat ilmiah (bersifat ilmu) dan juga aturan-aturan yang dibentuk dari fakta-fakta berbagai kejadian, untuk melakukan pengenalan terhadap bukti-bukti fisik (contohnya mayat, bangkai, dan sebagainya).

Atau untuk pengertian yang lebih mudahnya, Ilmu Forensik adalah ilmu untuk melakukan pemeriksaan dan pengumpulan bukti-bukti fisik yang ditemukan di tempat kejadian perkara dan kemudian dihadirkan di dalam sidang pengadilan.

Forensik (berasal dari bahasa Yunani ’Forensis’ yang berarti debat atau perdebatan) adalah bidang ilmu pengetahuan yang digunakan untuk membantu proses penegakan keadilan melalui proses penerapan ilmu (sains). Dalam kelompok ilmu-ilmu forensik ini dikenal antara lain ilmu fisika forensik, ilmu kimia forensik, ilmu psikologi forensik, ilmu kedokteran forensik, ilmu toksikologi forensik, komputer forensik, ilmu balistik forensik, ilmu metalurgi forensik dan sebagainya.

Dari pengertian-pengertian forensik maupun kriminalistik terdapat beberapa unsur yang sama yaitu :

1. Ada satu metode, peralatan, proses dan pekerjaan.

2. Dengan mendayagunakan ilmu pengetahuan dengan teknologi terapan

3. Dilakukannya terhadap suatu benda yang berhubungan dengan suatu tindakan pidana.

4. Bertujuan untuk membuat jelas suatu perkara sehingga hasilnya dapat digunakan sebagai bukti di pengadilan.

Dari berbagai pendapat diatas dan dari berbagai pendapat yang dikumpulkan maka pendefinisian terhadap ilmu forensik dan kriminalistik adalah :

Ilmu forensik adalah penerapan ilmu pengetahuan dengan tujuan penetapan hukum dan pelaksanaan hukum dalam sistem peradilan hukum pidana maupun hukum perdata.

Kriminalistik adalah penerapan dari berbagai ilmu pengetahuan dengan metode dan analisa ilmiah untuk memeriksa bukti fisik dengan tujuan untuk membuktikan ada tidaknya suatu tindak pidana.

KEGUNAAN ILMU FORENSIK

Untuk dapat membuat terang suatu perkara dengan cara memeriksa dan menganalisa barang bukti mati, sehingga dengan ilmu forensik haruslah didapat berbagai informasi, yaitu :

a) Information on corpus delicti, dari pemeriksaan baik TKP maupun barang bukti dapat menjelaskan dan membuktikan bahwa telah terjadi suatu tindak pidana .

b) Information on modus operandi, beberapa pelaku kejahatan mempunyai cara – cara tersendiri dalam melakukan kejahatan dengan pemeriksaan barang bukti kaitannya dengan modus operandi sehingga dapat diharapkan siapa pelakunya .

c). Linking a suspect with a victim, pemeriksaan terhadap barang bukti di TKP ataupun korban dapat mengakibatkan keterlibatan tersangka dengan korban, karena dalam suatu tindak pidana pasti ada material dari tersangka yang tertinggal pada korban.

d). Linking a person to a crime scene, setelah terjadi tindak pidana banyak kemungkinan terjadi terhadap TKP maupun korban yang dilakukan oleh orang lain selain tersangka mengambil keuntungan.

e). Disproving or supporting a Witness ’s Testimony, pemeriksaan terhadap barang bukti dapat memberikan petunjuk apakah keterangan yang diberikan oleh tersangka ataupun saksi berbohong atau tidak.

f). Identification of a suspect, barang bukti terbaik yang dapat digunakan untuk mengindentifikasi seorang tersangka adalah sidik jari, karena sidik jari mempunyai sifat sangat karakteristik dan sangat individu bagi setiap orang.

g). Providing Investigative leads, pemeriksaan dari barang bukti dapat memberikan arah yang jelas dalam penyidikan.

Ada beberapa subdivisi dari Ilmu Forensik, antara lain :

- Criminalistics

adalah subdivisi dari ilmu forensik yang menganalisa dan menjawab pertanyaan-pertanyaan yang berkaitan dengan bukti-bukti biologis, bukti jejak, bukti cetakan (seperti sidik jari, jejak sepatu, dan jejak ban mobil), controlled substances (zat-zat kimia yang dilarang oleh pemerintah karena bisa menimbulkan potensi penyalahgunaan atau ketagihan), ilmu balistik (pemeriksaan senjata api) dan bukti-bukti lainnya yang ditemukan pada TKP. Biasanya, bukti-bukti tersebut diproses didalam sebuah laboratorium (crime lab).

- Forensic Anthropology

adalah subdivisi dari ilmu forensik yang menerapkan ilmu antropologi fisik (yang mana dalam arti khusus adalah bagian dari ilmu antropologi yang mencoba menelusuri pengertian tentang sejarah terjadinya beraneka ragam manusia dipandang dari sudut ciri-ciri tubuhnya) dan juga menerapkan ilmu osteologi (yang merupakan ilmu anatomi dalam bidang kedokteran yang mempelajari tentang struktur dan bentuk tulang khususnya anatomi tulang manusia) dalam menganalisa dan melakukan pengenalan terhadap bukti-bukti yang ada (contoh penerapan dari ilmu forensik ini adalah misalnya melakukan pengenalan terhadap tubuh mayat yang sudah membusuk, terbakar, dimutilasi atau yang sudah tidak dapat dikenali).

- Digital Forensic yang juga dikenal dengan nama Computer Forensic

adalah salah satu subdivisi dari ilmu forensik yang melakukan pemeriksaan dan menganalisa bukti legal yang ditemui pada komputer dan media penyimpanan digital, misalnya seperti flash disk, hard disk, CD-ROM, pesan email, gambar, atau bahkan sederetan paket atau informasi yang berpindah dalam suatu jaringan komputer.

- Forensic Enthomology

adalah aplikasi ilmu serangga untuk kepentingan hal-hal kriminal terutama yang berkaitan dengan kasus kematian. Entomologi forensik mengevaluasi aktifitas serangga dengan berbagai teknik untuk membantu memperkirakan saat kematian dan menentukan apakah jaringan tubuh atau mayat telah dipindah dari suatu lokasi ke lokasi lain. Entomologi tidak hanya bergelut dengan biologi dan histologi artropoda, namun saat ini entomologi dalam metode-metodenya juga menggeluti ilmu lain seperti kimia dan genetika. Dengan penggunaan pemeriksaan dan pengidentifikasi DNA pada tubuh serangga dalam entomologi forensik, maka kemungkinan deteksi akan semakin besar seperti akan memungkinkan untuk mengidentifikasi jaringan tubuh atau mayat seseorang melalui serangga yang ditemukan pada tempat kejadian perkara.

Atau untuk pengertian yang lebih mudahnya, Ilmu Forensik adalah ilmu untuk melakukan pemeriksaan dan pengumpulan bukti-bukti fisik yang ditemukan di tempat kejadian perkara dan kemudian dihadirkan di dalam sidang pengadilan.

Forensik (berasal dari bahasa Yunani ’Forensis’ yang berarti debat atau perdebatan) adalah bidang ilmu pengetahuan yang digunakan untuk membantu proses penegakan keadilan melalui proses penerapan ilmu (sains). Dalam kelompok ilmu-ilmu forensik ini dikenal antara lain ilmu fisika forensik, ilmu kimia forensik, ilmu psikologi forensik, ilmu kedokteran forensik, ilmu toksikologi forensik, komputer forensik, ilmu balistik forensik, ilmu metalurgi forensik dan sebagainya.

Dari pengertian-pengertian forensik maupun kriminalistik terdapat beberapa unsur yang sama yaitu :

1. Ada satu metode, peralatan, proses dan pekerjaan.

2. Dengan mendayagunakan ilmu pengetahuan dengan teknologi terapan

3. Dilakukannya terhadap suatu benda yang berhubungan dengan suatu tindakan pidana.

4. Bertujuan untuk membuat jelas suatu perkara sehingga hasilnya dapat digunakan sebagai bukti di pengadilan.

Dari berbagai pendapat diatas dan dari berbagai pendapat yang dikumpulkan maka pendefinisian terhadap ilmu forensik dan kriminalistik adalah :

Ilmu forensik adalah penerapan ilmu pengetahuan dengan tujuan penetapan hukum dan pelaksanaan hukum dalam sistem peradilan hukum pidana maupun hukum perdata.

Kriminalistik adalah penerapan dari berbagai ilmu pengetahuan dengan metode dan analisa ilmiah untuk memeriksa bukti fisik dengan tujuan untuk membuktikan ada tidaknya suatu tindak pidana.

KEGUNAAN ILMU FORENSIK

Untuk dapat membuat terang suatu perkara dengan cara memeriksa dan menganalisa barang bukti mati, sehingga dengan ilmu forensik haruslah didapat berbagai informasi, yaitu :

a) Information on corpus delicti, dari pemeriksaan baik TKP maupun barang bukti dapat menjelaskan dan membuktikan bahwa telah terjadi suatu tindak pidana .

b) Information on modus operandi, beberapa pelaku kejahatan mempunyai cara – cara tersendiri dalam melakukan kejahatan dengan pemeriksaan barang bukti kaitannya dengan modus operandi sehingga dapat diharapkan siapa pelakunya .

c). Linking a suspect with a victim, pemeriksaan terhadap barang bukti di TKP ataupun korban dapat mengakibatkan keterlibatan tersangka dengan korban, karena dalam suatu tindak pidana pasti ada material dari tersangka yang tertinggal pada korban.

d). Linking a person to a crime scene, setelah terjadi tindak pidana banyak kemungkinan terjadi terhadap TKP maupun korban yang dilakukan oleh orang lain selain tersangka mengambil keuntungan.

e). Disproving or supporting a Witness ’s Testimony, pemeriksaan terhadap barang bukti dapat memberikan petunjuk apakah keterangan yang diberikan oleh tersangka ataupun saksi berbohong atau tidak.

f). Identification of a suspect, barang bukti terbaik yang dapat digunakan untuk mengindentifikasi seorang tersangka adalah sidik jari, karena sidik jari mempunyai sifat sangat karakteristik dan sangat individu bagi setiap orang.

g). Providing Investigative leads, pemeriksaan dari barang bukti dapat memberikan arah yang jelas dalam penyidikan.

Ada beberapa subdivisi dari Ilmu Forensik, antara lain :

- Criminalistics

adalah subdivisi dari ilmu forensik yang menganalisa dan menjawab pertanyaan-pertanyaan yang berkaitan dengan bukti-bukti biologis, bukti jejak, bukti cetakan (seperti sidik jari, jejak sepatu, dan jejak ban mobil), controlled substances (zat-zat kimia yang dilarang oleh pemerintah karena bisa menimbulkan potensi penyalahgunaan atau ketagihan), ilmu balistik (pemeriksaan senjata api) dan bukti-bukti lainnya yang ditemukan pada TKP. Biasanya, bukti-bukti tersebut diproses didalam sebuah laboratorium (crime lab).

- Forensic Anthropology

adalah subdivisi dari ilmu forensik yang menerapkan ilmu antropologi fisik (yang mana dalam arti khusus adalah bagian dari ilmu antropologi yang mencoba menelusuri pengertian tentang sejarah terjadinya beraneka ragam manusia dipandang dari sudut ciri-ciri tubuhnya) dan juga menerapkan ilmu osteologi (yang merupakan ilmu anatomi dalam bidang kedokteran yang mempelajari tentang struktur dan bentuk tulang khususnya anatomi tulang manusia) dalam menganalisa dan melakukan pengenalan terhadap bukti-bukti yang ada (contoh penerapan dari ilmu forensik ini adalah misalnya melakukan pengenalan terhadap tubuh mayat yang sudah membusuk, terbakar, dimutilasi atau yang sudah tidak dapat dikenali).

- Digital Forensic yang juga dikenal dengan nama Computer Forensic

adalah salah satu subdivisi dari ilmu forensik yang melakukan pemeriksaan dan menganalisa bukti legal yang ditemui pada komputer dan media penyimpanan digital, misalnya seperti flash disk, hard disk, CD-ROM, pesan email, gambar, atau bahkan sederetan paket atau informasi yang berpindah dalam suatu jaringan komputer.

- Forensic Enthomology

adalah aplikasi ilmu serangga untuk kepentingan hal-hal kriminal terutama yang berkaitan dengan kasus kematian. Entomologi forensik mengevaluasi aktifitas serangga dengan berbagai teknik untuk membantu memperkirakan saat kematian dan menentukan apakah jaringan tubuh atau mayat telah dipindah dari suatu lokasi ke lokasi lain. Entomologi tidak hanya bergelut dengan biologi dan histologi artropoda, namun saat ini entomologi dalam metode-metodenya juga menggeluti ilmu lain seperti kimia dan genetika. Dengan penggunaan pemeriksaan dan pengidentifikasi DNA pada tubuh serangga dalam entomologi forensik, maka kemungkinan deteksi akan semakin besar seperti akan memungkinkan untuk mengidentifikasi jaringan tubuh atau mayat seseorang melalui serangga yang ditemukan pada tempat kejadian perkara.

Paper Cybercrime Black-market

Di saat kebanyakan orang menganggap hacking dan serangan cyber adalah sebuah karya komputer yang jenius, kenyataannya adalah banyak orang yang kini mampu ikut serta dalam aktifitas cybercrime hanya dengan membeli sebuah perangkat lunak ilegal yang dapat membantu mereka mengacak-acak sebuah keamanan jaringan. Seperti yang sering dikatakan oleh beberapa aktivis komputer yaitu seorang pemula (hacker wannabe) sekarang dapat membeli “senjata” dari penjahat yang lebih berkompeten, sehingga memudahkan mereka dengan pengetahuan teknis yang sedikit untuk mengakses komputer korban dan rekening Bank. Semua perangkat lunak yang dianggap “senjata” untuk merusak ini, bisa ditemukan dengan mudah di sebuah tempat yang biasa disebut dengan Cybercrime Black Market.

Menangkap orang yang bertanggungjawab dalam memfasilitasi hacker, sama saja dengan mengungkap penjualan senjata ilegal. Ini merupakan kalimat yang bisa jadi benar, aksi tertutup, keamanan dan rapi nya manajemen yang dilakukan dalam beroperasi membuat kasus ini sulit diungkap.

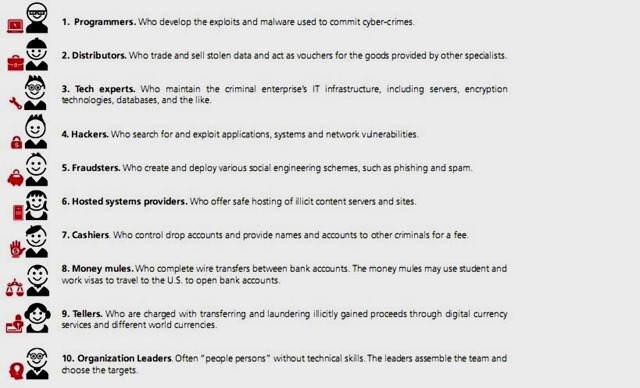

Saat kita berbicara tentang Black Market (Pasar Gelap) kita selalu menggambarkan aktivitas tersebut dengan sebuah mata-mata dan gangster yang bertindak terorganisir dan sadis yang semua itu ada pada dunia nyata. Namun bagaimana jika pasar gelap ini berada di dunia maya? Bagaimana cara kerjanya? Siapa yang mengorganisir nya? Apa yang terjadi jika virus, Trojan, dll selesai dibuat? Bagaimana mendapatkan uang dan di “money laundry”?Menurut FBI posisi paling umum / spesialisasi dari organisasi black market adalah

Organisasi kejahatan cyber selalu memiliki struktur hirarki dimana setiap posisi ditangani oleh orang-orang yang expert di bidangnya. Bisa saja mereka tersebut berada pada negara yang berbeda dan tidak pernah bertatap muka.

Organisasi kejahatan cyber selalu memiliki struktur hirarki dimana setiap posisi ditangani oleh orang-orang yang expert di bidangnya. Bisa saja mereka tersebut berada pada negara yang berbeda dan tidak pernah bertatap muka.Langkah pertama : Menciptakan Malware dan Menemukan Korban

Pemimpin dari organisasi kriminal memulai aksinya dengan mulai mengontrak programmer dan hacker, bersama dengan beberapa teknisi lainnya untuk memuluskan aksinya. Terkadang mereka (programmer / hacker) beroperasi secara sendiri-sendiri dan waktu lain secara terkoordinasi, setiap orang memiliki perannya masing-masing. Tugas mereka menciptakan, phishing, bots, spam, halaman web palsu untuk diindeks di search engine, dll. Media sosial kemudian dimanfaatkan untuk mengelabui korban melalui vendor promosi terkenal, email merupakan salah satu yang paling sering digunakan.AKSI BLACK MARKETKebebasan dalam berinternet yang bersifat internasional memberikan kontribusi dalam beberapa cara pembagian tugas :

- Malware dapat dibuat hanya dalam waktu beberapa menit berkat perangkat lunak pembuat malware, dan didistribusikan di situs-situs populer seperti pembelian online dengan penambahan kata-kata iklan yang direkayasa.

- Ancaman dapat dibuat dalam berbagai bahasa atau bahasa Inggris sebagai bahasa internasional.

Langkah kedua : Penjualan Data dan Pencucian Uang

Sebagian besar data akan berakhir ke pasar gelap atau diatribusikan kepada pengguna “end-user”. Alasannya sederhana: Pertama, yaitu hal ini mengurangi resiko untuk bisnis ini dari pada pencurian langsung. Kedua, sangat sering kejahatan dilakukan di negara yang berbeda yang mana pemasukan akan berakhir. Ketiga, semakin panjang rantai perantaraan, semakin sulit pula usaha untuk melacak penjahat.Setelah informasi tersebut berada di pasaran, data tersebut dijual , yang menarik jalur ini merupakan jalur yang sama dimana hacker tersebut dikontrak untuk membuat, malware, Trojan, bot, atau malware kit.Penawaran di posting melalui pembicaraan personal dan penjahat yang berpotensial yang ingin menggunakan informasi ini, untuk mengkloning kartu yang kemudian dapat digunakan di ATM, untuk mencuri uang secara langsung, melalui transfer atau hanya untuk berbelanja, menggunakan serangkaian metode rahasia untuk menghubungi penjual dan membeli barang.

Biasa nya mereka memerlukan orang yang nantinya di iming-imingi upah agar mau sebagai perantara/hanya untuk penerima pengiriman. Kebanyakan korban tidak mengetahui bahwa mereka dimanfaatkan dalam aktifitas kejahatan.

Referensi:

http://belajarforensik.blogspot.com/2013/07/cybercrime-black-market.html

Analisa kasus cyber crime di Indonesia

1. Plagiarisme (Penjiplakan)

Universitas Pendidikan Indonesia (UPI) Bandung membenarkan ada tiga dosen kepergok menyontek naskah untuk promosi menjadi guru besar. Meski begitu UPI tidak memecat ketiga dosen itu. Mereka hanya mendapat sanksi. "Pangkat dan jabatan diturunkan, juga menggugurkan kenaikan promosi guru besar mereka," kata Ketua Senat Akademik UPI, Syihabuddin, Jumat, 2 Maret 2012 yang di posting pada www.tempo.co.

The Scenario

Melakukan penjiplakan isi naskah dari orang lain untuk kepentingan dirinya sendiri.

The Law

Berdasarkan Undang-Undang Nomor 20 Tahun 2003 tentang Sistem Pendidikan Nasional dan Peraturan Menteri Pendidikan Nasional Republik Indonesia Nomor 17 Tahun 2010 tentang Pencegahan dan Penanggulangan Plagiat di Perguruan Tinggi.

Who is liable ?

Yang bertanggung jawab adalah ketiga pelaku yang berprofesi sebagai dosen dan pihak kampus Universitas Pendidikan Indonesia (UPI) yang tidak teliti di dalam menyetujui hasil penelitian ketiga dosen tersebut.

The motive

Menyontek naskah orang lain untuk keperluan promosi menjadi guru besar.

Modus Operandi

Untuk mendapatkan gelar guru besar dengan cepat.

Universitas Pendidikan Indonesia (UPI) Bandung membenarkan ada tiga dosen kepergok menyontek naskah untuk promosi menjadi guru besar. Meski begitu UPI tidak memecat ketiga dosen itu. Mereka hanya mendapat sanksi. "Pangkat dan jabatan diturunkan, juga menggugurkan kenaikan promosi guru besar mereka," kata Ketua Senat Akademik UPI, Syihabuddin, Jumat, 2 Maret 2012 yang di posting pada www.tempo.co.

The Scenario

Melakukan penjiplakan isi naskah dari orang lain untuk kepentingan dirinya sendiri.

The Law

Berdasarkan Undang-Undang Nomor 20 Tahun 2003 tentang Sistem Pendidikan Nasional dan Peraturan Menteri Pendidikan Nasional Republik Indonesia Nomor 17 Tahun 2010 tentang Pencegahan dan Penanggulangan Plagiat di Perguruan Tinggi.

Who is liable ?

Yang bertanggung jawab adalah ketiga pelaku yang berprofesi sebagai dosen dan pihak kampus Universitas Pendidikan Indonesia (UPI) yang tidak teliti di dalam menyetujui hasil penelitian ketiga dosen tersebut.

The motive

Menyontek naskah orang lain untuk keperluan promosi menjadi guru besar.

Modus Operandi

Untuk mendapatkan gelar guru besar dengan cepat.

2. Penyerangan terhadap jaringan internet KPU

Kasus ini memiliki modus untuk mengacaukan proses pemilihan suara di KPK. kejahatan ini termasuk ke dalam cybercrime sebagai tindakan murni kejahatan. Hal ini dikarenakan para penyerang dengan sengaja untuk melakukan pengacauan pada tampilan halaman tabulasi nasional hasil dari Pemilu. Kejahatan kasus cybercrime ini dapat termasuk jenis data forgery, hacking-cracking, sabotage and extortion, atau cyber terorism. Sasaran dari kasus kejahatan ini adalah cybercrime menyerang pemerintah (against government) atau bisa juga cybercrime menyerang hak milik (against property).

Kasus ini memiliki modus untuk mengacaukan proses pemilihan suara di KPK. kejahatan ini termasuk ke dalam cybercrime sebagai tindakan murni kejahatan. Hal ini dikarenakan para penyerang dengan sengaja untuk melakukan pengacauan pada tampilan halaman tabulasi nasional hasil dari Pemilu. Kejahatan kasus cybercrime ini dapat termasuk jenis data forgery, hacking-cracking, sabotage and extortion, atau cyber terorism. Sasaran dari kasus kejahatan ini adalah cybercrime menyerang pemerintah (against government) atau bisa juga cybercrime menyerang hak milik (against property).

The scenarios

Pelaku meretas situs milik KPU dan mengubah tampilan halaman Informasi dari hasil pemilu.

The law

Tindak pidana dan dapat diancam pidana berdasarkan Pasal 30 Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (“UU ITE”)

Who is liable?

Yang bertanggungjawab pada kasus ini yaitu pelaku yang tanpa alasan jelas telah mengacaukan system milik pemerintah.

The motive

-Meluahkan kekecewaan karena ketidak puasan dengan system pemilihan, dan atau kecewa kepada pemerintah yang terpilih.

- Ada yang membayar untuk melakukan tindak kejahatan tersebut.

Modus Operandi

Pelaku melakukan penyerangan kepada situs pemerintah untuk mengacaukan hasil pemilihan KPK, bentuk kekecewaan, tidak puas pada system yang ada bisa menjadi pemicu dari penyerangan yang dilakukan.

Pelaku meretas situs milik KPU dan mengubah tampilan halaman Informasi dari hasil pemilu.

The law

Tindak pidana dan dapat diancam pidana berdasarkan Pasal 30 Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (“UU ITE”)

Who is liable?

Yang bertanggungjawab pada kasus ini yaitu pelaku yang tanpa alasan jelas telah mengacaukan system milik pemerintah.

The motive

-Meluahkan kekecewaan karena ketidak puasan dengan system pemilihan, dan atau kecewa kepada pemerintah yang terpilih.

- Ada yang membayar untuk melakukan tindak kejahatan tersebut.

Modus Operandi

Pelaku melakukan penyerangan kepada situs pemerintah untuk mengacaukan hasil pemilihan KPK, bentuk kekecewaan, tidak puas pada system yang ada bisa menjadi pemicu dari penyerangan yang dilakukan.

3. Pornografi dan Judi Online

Sejumlah situs porno yang digunakan sebagai pelacuran terselubung dan penjualan aksesoris seks pernah diusut Polda Metro Jaya, dan pengelolanya ditangkap. Situs judi seperti indobetonline.com, juga pernah dibongkar Mabes Polri. Selain itu, belum lama ini, kepolisian Tangerang juga membongkar judi di situs tangkas.net yang menyediakan judi bola tangkas, Mickey Mouse dan lainnya. Kejahatan lainnya, penipuan lewat internet.

The Scenario

- Pelaku melakukan penyebaran pornografi melalui website, jejaring social dan media elektronik lainnya, bagi para pelanggan yang tertarik bisa melakukan transaksi online baik pembayaran maupun pengiriman permintaan bisa dilakukan melalui paket atau memberi akses untuk melakukan download pada situs si pelaku.

- Pelaku menyediakan sarana dan prasarana kepada pelanggan judi secara online dengan menjual kode rahasia untuk membuka kunci permainan judi online. Para pelanggan membeli kode rahasia dari kedua pelaku, kemudian mendapatkan password dan mengikuti judi melalui salah satu laman internet.

The law

- Pasal yang mengatur perjudian online ini adalah UU ITE pasal 27, yang berbunyi: "Setiap orang sengaja dan tanpa hak mendistribusikan, mentransmisikan, atau membuat dapat diaksesnya Informasi atau Dokumen Elektronik yang memiliki muatan perjudian”.

- Pasal yang mengatur UU Pornografi adalah Masalah pornografi dan penyebarannya sudah banyak diatur dalam berbagai peraturan perundang-undangan, seperti dalam KUHP, UU Telekomunikasi, UU Perfilman, UU Pers, UU Pornografi dan UU ITE. Terkait kasus cyberporn UU ITE mengaturnya lebih jelas dan eksplisit, yaitu dalam Pasal 27 ayat (1)

Who is liable?

- Yang bertanggungjawab dalam kasus pornography yaitu mereka yang menciptakan, menyebar dan menyediakan situs pornography bagi pelanggan.

- Untuk kasus judi, mereka yang menjual kode rahasia kepada pelanggan, dalam hal ini pelanggan juga ikut bertanggungjawab karena tidak ada proses transaksi jika taka da pelanggan yang berminat.

The motive

Untuk mendapatkan uang secara ilegal

Modus Operandi

- Tersangka meregistrasi nama domain menggunakan rincian fiktif dan host website pada server yang terletak di negara di mana pornografi tidak ilegal.

- Tersangka menerima pembayaran online dan memungkinkan pelanggan yang membayar untuk melihat / download porno gambar, video dll dari website-nya.

Sejumlah situs porno yang digunakan sebagai pelacuran terselubung dan penjualan aksesoris seks pernah diusut Polda Metro Jaya, dan pengelolanya ditangkap. Situs judi seperti indobetonline.com, juga pernah dibongkar Mabes Polri. Selain itu, belum lama ini, kepolisian Tangerang juga membongkar judi di situs tangkas.net yang menyediakan judi bola tangkas, Mickey Mouse dan lainnya. Kejahatan lainnya, penipuan lewat internet.

The Scenario

- Pelaku melakukan penyebaran pornografi melalui website, jejaring social dan media elektronik lainnya, bagi para pelanggan yang tertarik bisa melakukan transaksi online baik pembayaran maupun pengiriman permintaan bisa dilakukan melalui paket atau memberi akses untuk melakukan download pada situs si pelaku.

- Pelaku menyediakan sarana dan prasarana kepada pelanggan judi secara online dengan menjual kode rahasia untuk membuka kunci permainan judi online. Para pelanggan membeli kode rahasia dari kedua pelaku, kemudian mendapatkan password dan mengikuti judi melalui salah satu laman internet.

The law

- Pasal yang mengatur perjudian online ini adalah UU ITE pasal 27, yang berbunyi: "Setiap orang sengaja dan tanpa hak mendistribusikan, mentransmisikan, atau membuat dapat diaksesnya Informasi atau Dokumen Elektronik yang memiliki muatan perjudian”.

- Pasal yang mengatur UU Pornografi adalah Masalah pornografi dan penyebarannya sudah banyak diatur dalam berbagai peraturan perundang-undangan, seperti dalam KUHP, UU Telekomunikasi, UU Perfilman, UU Pers, UU Pornografi dan UU ITE. Terkait kasus cyberporn UU ITE mengaturnya lebih jelas dan eksplisit, yaitu dalam Pasal 27 ayat (1)

Who is liable?

- Yang bertanggungjawab dalam kasus pornography yaitu mereka yang menciptakan, menyebar dan menyediakan situs pornography bagi pelanggan.

- Untuk kasus judi, mereka yang menjual kode rahasia kepada pelanggan, dalam hal ini pelanggan juga ikut bertanggungjawab karena tidak ada proses transaksi jika taka da pelanggan yang berminat.

The motive

Untuk mendapatkan uang secara ilegal

Modus Operandi

- Tersangka meregistrasi nama domain menggunakan rincian fiktif dan host website pada server yang terletak di negara di mana pornografi tidak ilegal.

- Tersangka menerima pembayaran online dan memungkinkan pelanggan yang membayar untuk melihat / download porno gambar, video dll dari website-nya.

Referensi:

http://kasuskejahatandunimaya.blogspot.com/2012/12/contoh-kasus-cyber-crime-di-indonesia.html

http://prettywomen-etika.blogspot.com/2013/06/kasus-kasus-cybercrime-di-indonesia-dan.html

Rabu, 02 Juli 2014

Ilustrasi case W5 + H1

KASUS I

Anarchy-R-Us, Inc. suspects that one of their employees, Ann Dercover, is really a secret agent working for their competitor.

Ann has access to the company’s prize asset, the secret recipe. Security staff are worried that Ann may try to leak the company’s secret recipe.

Security staff have been monitoring Ann’s activity for some time, but haven’t found anything suspicious– until now. Today an unexpected laptop briefly appeared on the company wireless network. Staff hypothesize it may have been someone in the parking lot, because no strangers were seen in the building. Ann’s computer, (192.168.1.158) sent IMs over the wireless network to this computer. The rogue laptop disappeared shortly thereafter.

Anarchy-R-Us, Inc. suspects that one of their employees, Ann Dercover, is really a secret agent working for their competitor.

Ann has access to the company’s prize asset, the secret recipe. Security staff are worried that Ann may try to leak the company’s secret recipe.

Security staff have been monitoring Ann’s activity for some time, but haven’t found anything suspicious– until now. Today an unexpected laptop briefly appeared on the company wireless network. Staff hypothesize it may have been someone in the parking lot, because no strangers were seen in the building. Ann’s computer, (192.168.1.158) sent IMs over the wireless network to this computer. The rogue laptop disappeared shortly thereafter.

“We have a packet capture of the activity,” said security staff, “but we can’t figure out what’s going on. Can you help?”

You are the forensic investigator. Your mission is to figure out who Ann was IM-ing, what she sent, and recover evidence including:

1. What is the name of Ann's IM buddy?

2. What was the first comment in the captured IM conversation?

3. What is the name of the file Ann transferred?

4. What is the magic number of the file you want to extract (first four bytes)?

5. What was the MD5sum of the file?

6. What is the secret recipe?

Ilustrasi kasus dengan 5W (what, why, where, when, who) dan 1 H (how):

What :

Pada kasus diatas dapat diketahui bahwa perusahaan Anarchy-R-Us Inc mencurigai salah satu karyawannya yaitu Ann Dercover sebagai mata-mata dan membocorkan rahasia perusahaan kepada perusahaan pesaingnya.

Why:

Masih tahap prediksi: bahwa Ann dibayar mahal oleh perusaan lainnya agar Ann mau membocorkan rahasia perusahaanya, dalam hal ini berupa resep makanan.

Where:

Di Anarchy-R-Us, Inc salah satu perusahaan di US

When:

Diketahui dari kasus diatas bahwa waktu saat Ann melakukan chating yaitu 8-12-2009 : 10:57:15 PM

Who:

Pelaku yaitu Ann Dercover

How:

Dengan menggunakan Instant Messanger, melalui jaringan Nirkabel yang ada pada perusahaan Ann.

KASUS II

Ann and Mr. X have set up their new base of operations. While waiting for the extradition paperwork to go through, you and your team of investigators covertly monitor her activity. Recently, Ann got a brand new AppleTV, and configured it with the static IP address 192.168.1.10. Here is the packet capture with her latest activity.

You are the forensic investigator. Your mission is to find out what Ann searched for, build a profile of her interests, and recover evidence including:

1. What is the MAC address of Ann’s AppleTV?

2. What User-Agent string did Ann’s AppleTV use in HTTP requests?

3. What were Ann’s first four search terms on the AppleTV (all incremental searches count)?

4. What was the title of the first movie Ann clicked on?

5. What was the full URL to the movie trailer (defined by “preview-url”)?

6. What was the title of the second movie Ann clicked on?

7. What was the price to buy it (defined by “price-display”)?

8. What was the last full term Ann searched for?

Ilustrasi kasus dengan 5W (what, why, where, when, who) dan 1 H (how):

What :

Pada kasus II diatas diketahui bahwa Ann dan Mr. X mendapatkan AppleTv yang baru yang terkonfigurasi dengan alamat IP 192.168.1.10. hal ini menimbulkan kecurigaaan dengan alamat yang terkait sehingga tim forensic diminta untuk memantau aktifitas baru dari Ann tersebut.

Why:

Masih tahap prediksi: Mencurigai adanya interaksi rahasia dengan alamat ip yang terkonfigurasi tersebut.

Where:

Pada sebuah perusahaan, namun tidak disebutkan secara jelas nama perusahaan dan alamatnya.

When:

Diketahui dari kasus tersebut bahwa waktu Ann melakukan aktifitas browsing tercatat 12/27/2009 8:08:59 sampai 12/27/2009 8:10:39

Who:

Pelaku yang dicurigai bernama Ann

How:

Dengan melakukan browsing yang terkoneksi dengan alamat Ip 192.168.1.10 melalui AppleTv

You are the forensic investigator. Your mission is to figure out who Ann was IM-ing, what she sent, and recover evidence including:

1. What is the name of Ann's IM buddy?

2. What was the first comment in the captured IM conversation?

3. What is the name of the file Ann transferred?

4. What is the magic number of the file you want to extract (first four bytes)?

5. What was the MD5sum of the file?

6. What is the secret recipe?

Ilustrasi kasus dengan 5W (what, why, where, when, who) dan 1 H (how):

What :

Pada kasus diatas dapat diketahui bahwa perusahaan Anarchy-R-Us Inc mencurigai salah satu karyawannya yaitu Ann Dercover sebagai mata-mata dan membocorkan rahasia perusahaan kepada perusahaan pesaingnya.

Why:

Masih tahap prediksi: bahwa Ann dibayar mahal oleh perusaan lainnya agar Ann mau membocorkan rahasia perusahaanya, dalam hal ini berupa resep makanan.

Where:

Di Anarchy-R-Us, Inc salah satu perusahaan di US

When:

Diketahui dari kasus diatas bahwa waktu saat Ann melakukan chating yaitu 8-12-2009 : 10:57:15 PM

Who:

Pelaku yaitu Ann Dercover

How:

Dengan menggunakan Instant Messanger, melalui jaringan Nirkabel yang ada pada perusahaan Ann.

KASUS II

Ann and Mr. X have set up their new base of operations. While waiting for the extradition paperwork to go through, you and your team of investigators covertly monitor her activity. Recently, Ann got a brand new AppleTV, and configured it with the static IP address 192.168.1.10. Here is the packet capture with her latest activity.

You are the forensic investigator. Your mission is to find out what Ann searched for, build a profile of her interests, and recover evidence including:

1. What is the MAC address of Ann’s AppleTV?

2. What User-Agent string did Ann’s AppleTV use in HTTP requests?

3. What were Ann’s first four search terms on the AppleTV (all incremental searches count)?

4. What was the title of the first movie Ann clicked on?

5. What was the full URL to the movie trailer (defined by “preview-url”)?

6. What was the title of the second movie Ann clicked on?

7. What was the price to buy it (defined by “price-display”)?

8. What was the last full term Ann searched for?

Ilustrasi kasus dengan 5W (what, why, where, when, who) dan 1 H (how):

What :

Pada kasus II diatas diketahui bahwa Ann dan Mr. X mendapatkan AppleTv yang baru yang terkonfigurasi dengan alamat IP 192.168.1.10. hal ini menimbulkan kecurigaaan dengan alamat yang terkait sehingga tim forensic diminta untuk memantau aktifitas baru dari Ann tersebut.

Why:

Masih tahap prediksi: Mencurigai adanya interaksi rahasia dengan alamat ip yang terkonfigurasi tersebut.

Where:

Pada sebuah perusahaan, namun tidak disebutkan secara jelas nama perusahaan dan alamatnya.

When:

Diketahui dari kasus tersebut bahwa waktu Ann melakukan aktifitas browsing tercatat 12/27/2009 8:08:59 sampai 12/27/2009 8:10:39

Who:

Pelaku yang dicurigai bernama Ann

How:

Dengan melakukan browsing yang terkoneksi dengan alamat Ip 192.168.1.10 melalui AppleTv

Langganan:

Postingan (Atom)