Di saat kebanyakan orang menganggap hacking dan serangan cyber adalah sebuah karya komputer yang jenius, kenyataannya adalah banyak orang yang kini mampu ikut serta dalam aktifitas cybercrime hanya dengan membeli sebuah perangkat lunak ilegal yang dapat membantu mereka mengacak-acak sebuah keamanan jaringan. Seperti yang sering dikatakan oleh beberapa aktivis komputer yaitu seorang pemula (hacker wannabe) sekarang dapat membeli “senjata” dari penjahat yang lebih berkompeten, sehingga memudahkan mereka dengan pengetahuan teknis yang sedikit untuk mengakses komputer korban dan rekening Bank. Semua perangkat lunak yang dianggap “senjata” untuk merusak ini, bisa ditemukan dengan mudah di sebuah tempat yang biasa disebut dengan Cybercrime Black Market.

Menangkap orang yang bertanggungjawab dalam memfasilitasi hacker, sama saja dengan mengungkap penjualan senjata ilegal. Ini merupakan kalimat yang bisa jadi benar, aksi tertutup, keamanan dan rapi nya manajemen yang dilakukan dalam beroperasi membuat kasus ini sulit diungkap.

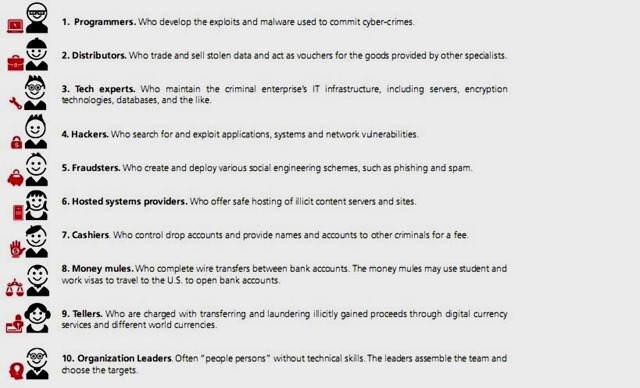

Saat kita berbicara tentang Black Market (Pasar Gelap) kita selalu menggambarkan aktivitas tersebut dengan sebuah mata-mata dan gangster yang bertindak terorganisir dan sadis yang semua itu ada pada dunia nyata. Namun bagaimana jika pasar gelap ini berada di dunia maya? Bagaimana cara kerjanya? Siapa yang mengorganisir nya? Apa yang terjadi jika virus, Trojan, dll selesai dibuat? Bagaimana mendapatkan uang dan di “money laundry”?Menurut FBI posisi paling umum / spesialisasi dari organisasi black market adalah

Organisasi kejahatan cyber selalu memiliki struktur hirarki dimana setiap posisi ditangani oleh orang-orang yang expert di bidangnya. Bisa saja mereka tersebut berada pada negara yang berbeda dan tidak pernah bertatap muka.

Organisasi kejahatan cyber selalu memiliki struktur hirarki dimana setiap posisi ditangani oleh orang-orang yang expert di bidangnya. Bisa saja mereka tersebut berada pada negara yang berbeda dan tidak pernah bertatap muka.Langkah pertama : Menciptakan Malware dan Menemukan Korban

Pemimpin dari organisasi kriminal memulai aksinya dengan mulai mengontrak programmer dan hacker, bersama dengan beberapa teknisi lainnya untuk memuluskan aksinya. Terkadang mereka (programmer / hacker) beroperasi secara sendiri-sendiri dan waktu lain secara terkoordinasi, setiap orang memiliki perannya masing-masing. Tugas mereka menciptakan, phishing, bots, spam, halaman web palsu untuk diindeks di search engine, dll. Media sosial kemudian dimanfaatkan untuk mengelabui korban melalui vendor promosi terkenal, email merupakan salah satu yang paling sering digunakan.AKSI BLACK MARKETKebebasan dalam berinternet yang bersifat internasional memberikan kontribusi dalam beberapa cara pembagian tugas :

- Malware dapat dibuat hanya dalam waktu beberapa menit berkat perangkat lunak pembuat malware, dan didistribusikan di situs-situs populer seperti pembelian online dengan penambahan kata-kata iklan yang direkayasa.

- Ancaman dapat dibuat dalam berbagai bahasa atau bahasa Inggris sebagai bahasa internasional.

Langkah kedua : Penjualan Data dan Pencucian Uang

Sebagian besar data akan berakhir ke pasar gelap atau diatribusikan kepada pengguna “end-user”. Alasannya sederhana: Pertama, yaitu hal ini mengurangi resiko untuk bisnis ini dari pada pencurian langsung. Kedua, sangat sering kejahatan dilakukan di negara yang berbeda yang mana pemasukan akan berakhir. Ketiga, semakin panjang rantai perantaraan, semakin sulit pula usaha untuk melacak penjahat.Setelah informasi tersebut berada di pasaran, data tersebut dijual , yang menarik jalur ini merupakan jalur yang sama dimana hacker tersebut dikontrak untuk membuat, malware, Trojan, bot, atau malware kit.Penawaran di posting melalui pembicaraan personal dan penjahat yang berpotensial yang ingin menggunakan informasi ini, untuk mengkloning kartu yang kemudian dapat digunakan di ATM, untuk mencuri uang secara langsung, melalui transfer atau hanya untuk berbelanja, menggunakan serangkaian metode rahasia untuk menghubungi penjual dan membeli barang.

Tidak ada komentar:

Posting Komentar